Webmin ist eine Freeware, mit der Sie Server über eine Weboberfläche verwalten können. Es bietet eine benutzerfreundliche Schnittstelle für die Verwaltung verschiedener Servereinstellungen wie Benutzer, Gruppen, Dateien und Datenbanken.

Mit Webmin können Sie Ihren Server von jedem Ort aus verwalten, an dem Sie Zugang zum Internet haben, ohne die Kommandozeile benutzen zu müssen oder spezielle Kenntnisse in der Systemadministration zu besitzen.

Zuvor haben wir Ihnen erklärt, was Webmin ist, wie Sie es auf dem Server installieren und wie Sie ein SSL-Zertifikat installieren. In diesem Artikel befassen wir uns mit der Erstellung eines VPN und dem Hinzufügen eines Serverschlüssels.

Prozess der VPN-Erstellung

Installation des OpenVPN-Servers auf Ubuntu 22.04 Installieren wir zunächst die OpenVPN-Serverpakete.

Dazu führen wir den Befehl im Terminal aus:

sudo apt install openvpn easy-rsaBeide Pakete werden sowohl auf dem Server als auch auf dem Client benötigt, wenn Sie Ubuntu mit dem OpenVPN-Server verbinden wollen. Es muss nichts weiter getan werden. Alles andere wird für uns im Webinterface erledigt.

Installation des OpenVPN-Verwaltungspakets unter Ubuntu 22.04

Kommen wir nun zum wichtigsten Teil. Die Website dieses Moduls ist schon lange nicht mehr verfügbar und der Entwickler hat die neueste Version auf GitHub veröffentlicht.

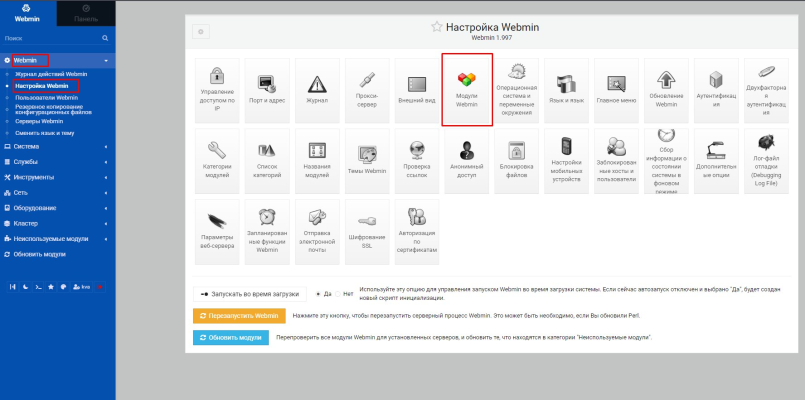

Installieren Sie das Webmin OpenVPN + CA Modul. Melden Sie sich über die Weboberfläche bei WebMin an und gehen Sie zu WebMin-Einstellungen, wählen Sie "WebMin-Module":

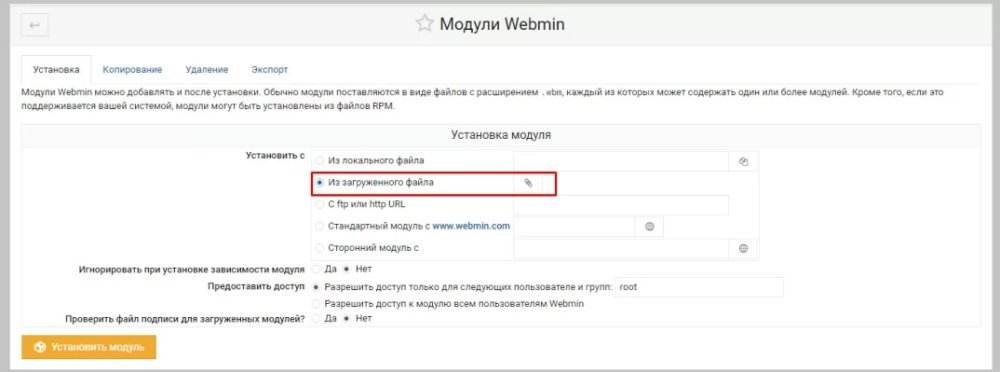

Installieren Sie das heruntergeladene Modul:

Sie müssen die Zertifizierungsstelle konfigurieren, aber wir werden das Installationsproblem beheben. Wir können alles so lassen wie es ist und mit der Konfiguration fortfahren, dann wird der Standard-OpenVPN-Client, der von der Website heruntergeladen wurde, behaupten, dass der Hash-Algorithmus zu schwach ist ("You are using insecure hash algorithm in CA signature. Bitte regenerieren Sie die CA mit einem anderen Hash-Algorithmus.") und Sie können keine Verbindung herstellen.

Der Standard-Hash-Algorithmus des WebMin-Moduls ist md5, und er sollte in sha256 geändert werden. Gehen wir in die ssl-Konfigurationsdatei.

sudo nano /etc/openvpn/openvpn-ssl.cnfIn der nächsten Zeile default_md = md5 ändern Sie md5 in sha256.

default_md = sha256Jetzt wird sich der offizielle OpenVPN-Client nicht mehr über einen schwachen Hash-Algorithmus beschweren.

Konfigurieren der Zertifizierungsstelle

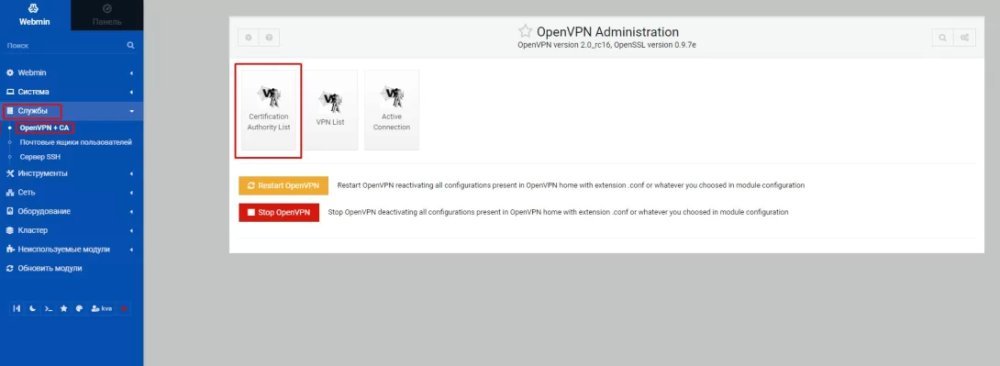

Gehen Sie zu "Dienste", wählen Sie"OpenVPN + CA","Zertifizierungsstellenliste".

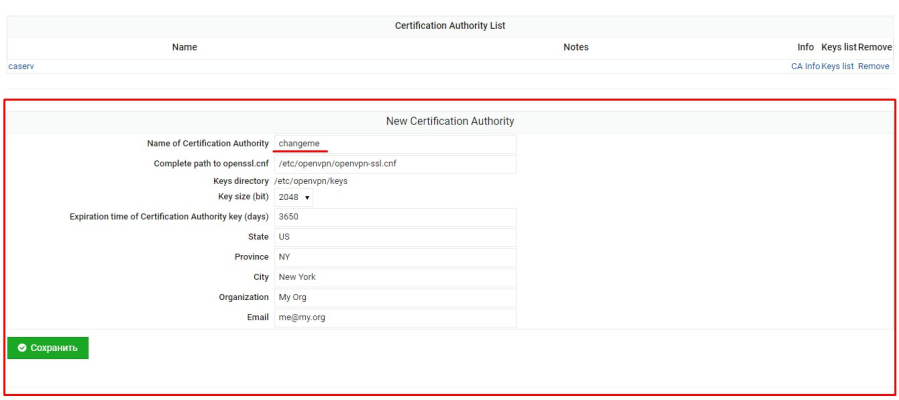

Geben Sie nun die Daten der Organisation ein oder lassen Sie sie so wie sie sind. Die Hauptsache ist, dass Sie den Namen der Zertifizierungsstelle eingeben, indem Sie den Text"changeme" ändern.

Speichern Sie und fahren Sie fort mit dem Hinzufügen des Server- und Client-Schlüssels des OpenVPN-Servers.

Serverschlüssel und Client-Schlüssel hinzufügen

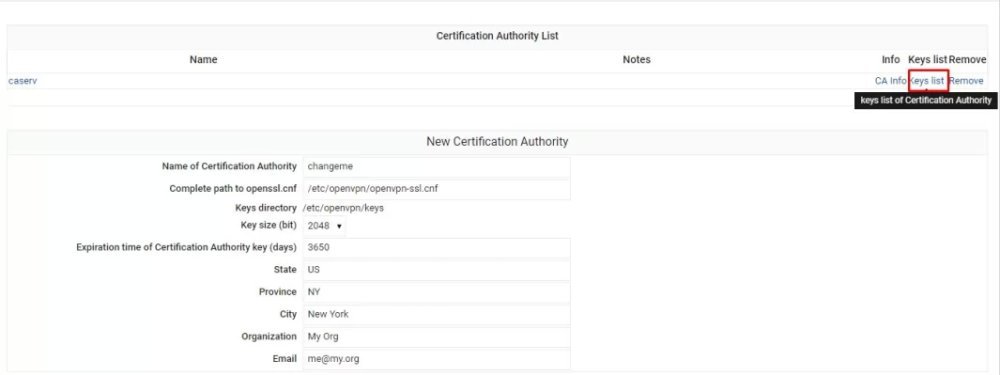

Gehen Sie zur"Schlüsselliste" unserer neuen Zertifizierungsstelle:

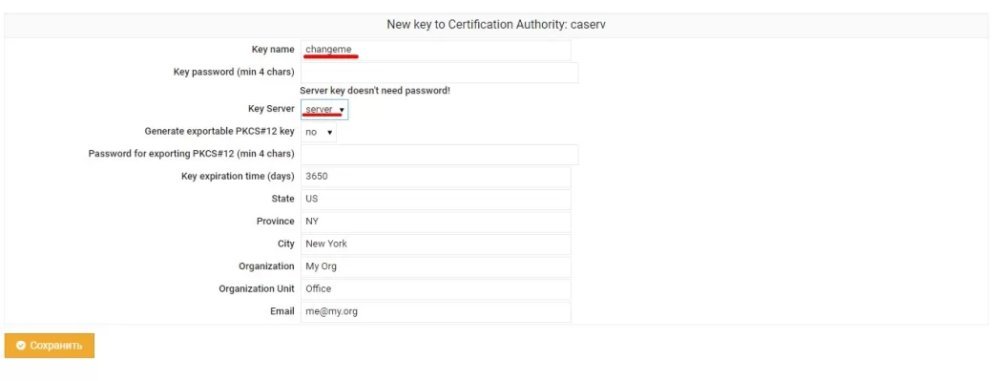

Für den Server reicht ein einziger Schlüssel aus, der jedoch erstellt werden muss. Sie können ihn beliebig benennen, z.B."Server", ohne Passwörter. Als erstes müssen wir"Server" in"Key Server" ändern:

Gehen Sie zum Erstellen eines Schlüssels für den Client. Gehen Sie zu"Schlüsselliste", aber wählen Sie unter"Schlüsselserver""Client" und legen Sie das Passwort für den Client fest. Benennen Sie das Zertifikat nach Belieben, Sie müssen es später auswählen.